容器安全与传统应用程序安全模型有何不同?

传统应用安全侧重于保护在物理服务器或虚拟机上运行的单体应用。它强调边界防御(防火墙)、操作系统强化、网络分段以及保护整个主机。容器引入了不同的模型:应用被拆分为微服务,与它们的依赖项一起打包,共享主机操作系统内核,但通过命名空间和控制组(cgroups)等机制实现隔离。安全重点转向容器镜像、运行时环境和编排层(如Kubernetes)。这种模型要求保护供应链并管理短暂的、动态联网的组件。

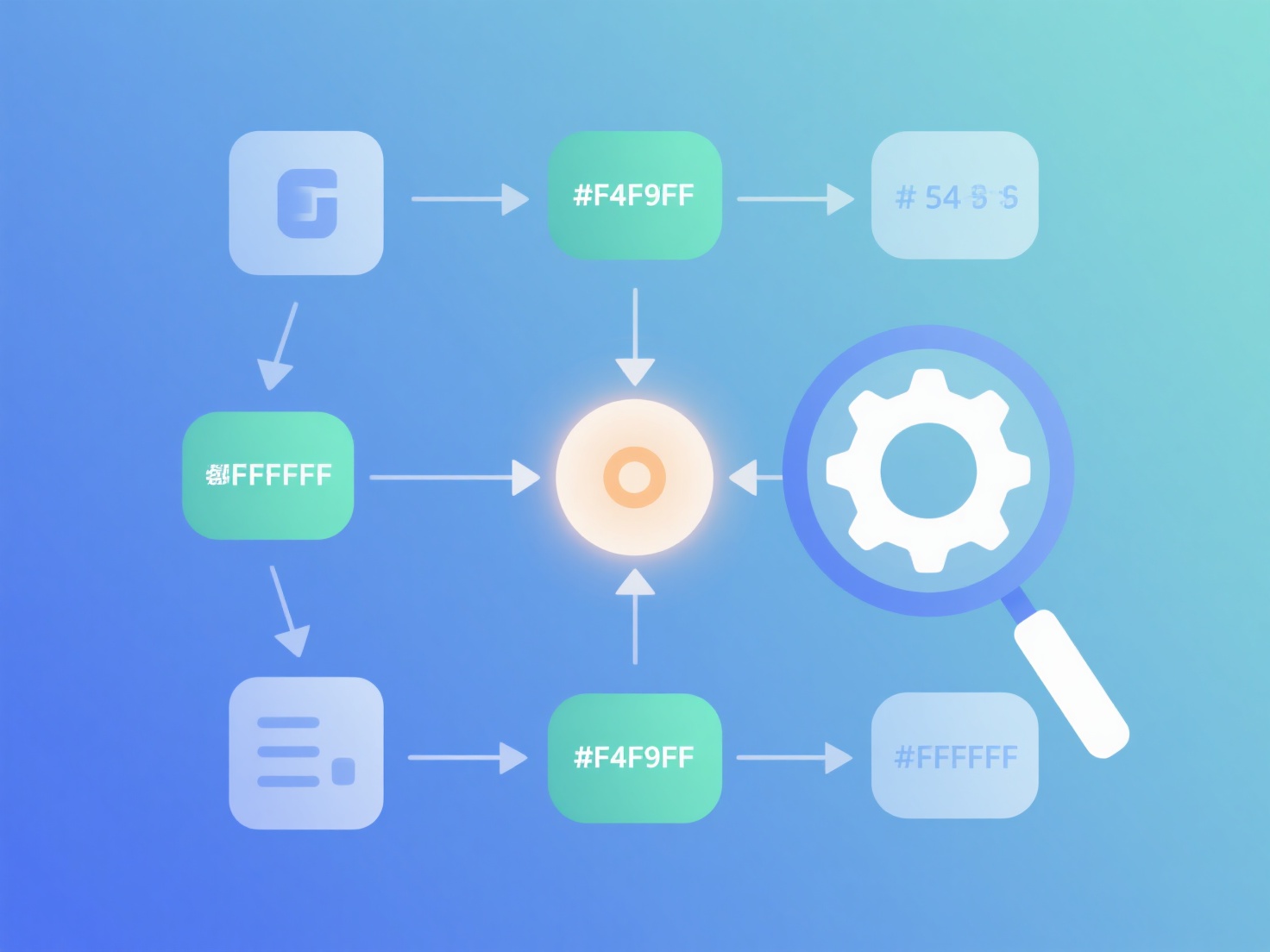

主要差异在于攻击面和控制点。容器安全以不可变镜像为中心:漏洞、密钥和配置必须在运行前解决。编排器引入了新的安全问题,管理网络、API访问和工作负载放置。运行时安全工具监控特定于容器进程的异常行为。与传统模型保护长期存在的主机不同,容器是短暂的;安全必须自动化并集成到CI/CD管道中。编排器策略取代了传统的网络分段,实施微服务之间的最小权限通信。

保护容器涉及不同的实践:在注册表中扫描镜像以查找漏洞/恶意软件;使用最小化基础镜像;定义不可变的编排器策略(网络策略、Pod安全标准);运行时威胁检测;以及安全管理密钥,不将其嵌入镜像中。这种模型通过将安全左移到构建过程来实现DevSecOps。业务价值包括为云原生应用提供更快、更安全的部署,提高隔离粒度,一致的环境以及自动化合规性执行。然而,它需要专注于容器生命周期和编排层的新工具和流程。

继续阅读

微服务架构中的服务发现是如何工作的?

微服务中的服务发现用于管理服务的动态位置。它解决了在实例自动启动、停止、故障或扩展的环境中,服务如何找到彼此当前网络地址(IP/端口)这一关键问题。关键组件包括存储服务实例及其位置的注册中心,以及服务注册和发现的机制。这在使用容器和编排工具(如Kubernetes)的云原生应用中至关重要,它支持弹性...

Read Now →云原生部署如何影响应用程序的监控和故障排除?

以微服务、容器、编排(如Kubernetes)和动态基础设施为特征的云原生部署,从根本上改变了应用程序的监控和故障排除方式。传统工具难以应对容器的短暂性、服务相互依赖性、动态扩展和分散式所有权。这就需要基于云原生原则构建可观测性——在整个技术栈中收集细粒度指标、日志和分布式追踪,并辅以丰富的上下文(...

Read Now →在云原生环境中,CI/CD如何改善开发团队和运维团队之间的协作?

持续集成和持续交付/部署(CI/CD)是一种自动化流水线流程。它频繁集成代码变更,构建、测试应用程序,并将其可靠地部署到生产环境。在使用微服务和动态基础设施的云原生环境中,CI/CD是实现速度和弹性的基础。其主要意义在于自动化软件交付生命周期,减少开发和运维阶段之间的手动步骤、错误和延迟。 CI/...

Read Now →